WDS除了可以使用标准的安装镜像之外,也可以使用自己制作的安装镜像,方便整个企业中快速的进行部署。

从Windows Vista开始,微软取消了让人讨厌的Hardware Abstraction Layer(HAL,硬件抽象层)。还记得在xp年代,需要进行系统封装才能做成镜像,部署完成后需要等待漫长的oobe过程。Vista开始,已经可以奔放的直接把硬盘换到另一台机器上了,当然为了避免蓝屏,还是尽量不要装驱动的好。

现在分两种情况讨论了,第一种是企业中有一批机器硬件一致。

这种情况应该是ITer最喜欢的了,当年的ghost最擅长干这事了,现在交给wds也一样。

第一步还是装一台电脑出来,装好所有软件和驱动,然后开始准备下一步。

第二部,安装Windows Automatic Installation Kit (WinAIK,下载地址:http://www.microsoft.com/download/en/details.aspx?id=5753),个头不大,1.8G而已。。安装完成后,在C:\Program Files\Windows AIK\Tools\PETools\下能看到x86和amd64的文件夹,名称应该够标准了吧。这次我用了x86的pe,文件在C:\Program Files\Windows AIK\Tools\PETools\x86\winpe.wim。

第三步,修改PE镜像,添加我们需要的一些工具。

考虑到amd64平台的电脑依旧可以跑x86模式,因此只需要自定义x86的PE就足够应对所有需求了。把winpe.wim放到一个比较方便的位置,因为后面的操作都需要在命令行下完成。我就直接丢在d:\wimpe.wim了。然后还需要创建一个空文件夹,这里用d:\pe\。接下来,去开始菜单,找到Microsoft Windows AIK,对着Deployment Tools Command Prompt右键猛击Run as administrator,就可以打开一个管理员权限的cmd窗口了。注意了~开始变形了。。

imagex /mountrw d:\winpe.wim 1 d:\pe

这里解释一下,mountrw是挂载为读写模式,然后跟wim的位置,再跟上wim中想要修改的系统的序号,这个序号其实是有意义的,因为wim实际上可以包含不止一个可以安装的系统,不过,目前暂时只需要用1。最后跟上的是刚才创建的空文件夹。

然后就可以把WinAIK的文件夹塞进PE了,默认路径是C:\Program Files\Windows AIK\Tools\x86,整个文件夹中其实最重要的是imagex.exe,很多操作都是用imagex来完成的,不过整个文件夹也不大,就一起塞进pe吧。

最后,卸载并提交更改

imagex /unmount /commit d:\pe

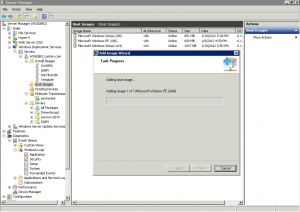

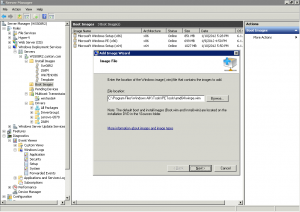

第四步,去WDS的控制台添加一个boot image。

添加过程就很简单了,一路下一步,完事。

第五步,去到那台作为标本的机器,开机,用PXE启动,选PE作为启动镜像。

到达PE后,先用cd进到刚才的x86文件夹,别告诉我你忘了。。

然后,开始对C盘做镜像了。

imagex /capture c: d:\my.wim “My Image”

命令应该足够简单明了了,把C盘的镜像写到d:\my.wim中,默认名称是My Image。

当然,这里也可以用网络路径,命令如下: net use z: \\server\share,然后给用户名密码就可以用Z盘了。

如果提示没有网卡驱动。。就需要给pe塞驱动了,具体方法下期分解。。

回到正题,镜像制作完成后,可以用任何喜欢的方式弄到WDS那只机器去,然后添加一个安装镜像,同样是一路下一步。

这里有个小经验分享:一个Image Group中最好只有一个镜像,不然。。哼哼。。添加速度会让你很难受的。

最后,就可以开始用定制的镜像进行部署了。

再多嘴句:

制作镜像的标本机安装完所有东西以后,记得退出域,随便写个工作组名称,然后再制成镜像,不然,要付出多重启一次的代价。。(退域,重启,加域,再重启)

第二种情况:硬件不一致,唯一的区别在于标本机最好不要安装任何驱动,这样能有效避免各种蓝屏。。悄悄说一句,集成网卡驱动的驱动精灵很好使的。。